Enterprise Alert ist die Lösung für gezielte und nachverfolgbare Alarmierungen. Wir hier bei Derdack versuchen immer, die bestmögliche Sicherheit mit der bestmöglichen Usability des User-Interfaces zu verbinden. Zum User-Interface gehört auch die Enterprise Alert App, die bis jetzt Sicherheit durch eine 2-Faktor-Authentifizierung gewährleistet hat. Da derzeit der Trend aber immer mehr in Richtung Cloud geht, dennoch viel Infrastruktur, besonders kritische, on-site gehostet wird, sehen wir vermehrt hybride Szenarien. In diesen Szenarien wollen Kunden oft das Beste aus zwei Welten verbinden. Einerseits wollen sie neue Features wie AAD nutzen und dennoch ihre bewährte AD-Infrastruktur beibehalten. Wir haben uns dieser Herausforderung gestellt und AAD-Authentifizierung in der Enterprise Alert App ermöglicht.

Mittels der untenstehenden Schritte erweitern Sie Ihre Enterprise Alert App um die Option, sich zusätzlich zur EA-internen Authentifizierung auch über AAD authentifizieren zu können. Wenn Sie sich für die AAD-Authentifizierung entscheiden, werden Sie an Ihren gewohnten Microsoft Login umgeleitet und können sich dort, abhängig von Ihren eigenen und den globalen Einstellungen Ihrer Organisation, wie gewohnt mit oder ohne 2-Faktor-Authentifizierung anmelden. Sobald Sie erfolgreich eingeloggt sind, erhält Enterprise Alert von Ihrem AAD einen Claim, der ihren UPN enthält, anhand dessen Ihr Account gegen die aus dem AD importierten User abgeglichen wird.

Zur Einrichtung des beschriebenen Szenarios benötigen Sie administrativen Zugang zu ihrem Azure-Active-Directory, um eine neue Applikation anzulegen sowie administrativen Zugang zu dem Server, der Ihre Enterprise Alert Instanz hostet, um dort die entsprechenden Konfigurationsdateien anzupassen.

Untenstehend die detaillierten Schritte dazu:

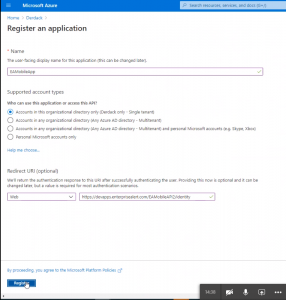

- Loggen Sie sich in die Admin-Console ihres Azure-Active-Directorys ein und navigieren Sie zu „App registrations“ und klicken Sie auf „+ New registration“

- Geben Sie der neuen App einen Namen und tragen Sie die Redirect URI wie folgt ein: https://<your_server>/EAMobileAPI/identity (dieser String muss 100%iger Match sein, auch Groß- und Kleinschreibung sind zu beachten).

Abschließend klicken Sie auf „Register“

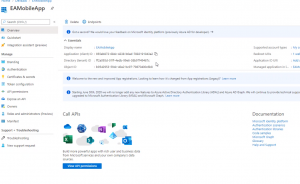

- Notieren Sie sich die Application (client) ID und die Directory (tenant) ID.

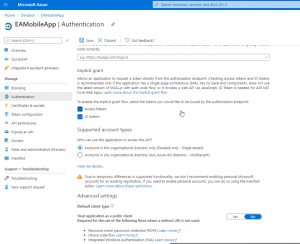

- Auf dem Enterprise Alert Server öffnen Sie im Verzeichnis …/Enterprise Alert/websites/EAMobileAPI/ das web.config-File und setzen Sie den Wert für AadAuthority (=Directory (tenant) ID) und für AadClientId (=Application (client) ID) anhand Ihrer zuvor erstellten Notizen. Achten Sie ebenfalls darauf, die AAD-Authentifizierung auch zu aktivieren, indem Sie den Wert für AadEnabled auf „true“ setzen. Abschließend speichern Sie das File ab und starten den IIS neu.

- Auf dem Enterprise Alert server öffnen sie im Verzeichnis …/Enterprise Alert/websites/EAMobileAPI/ das web.config File und setzen sie den Wert für AadAuthority (=Directory (tenant) ID) und für AadClientId (=Application (client) ID) and Hand ihrer zuvor erstellten Notizen.Achten sie ebenfalls darauf die AAD Authentifizierung auch zu aktivieren in dem Sie den Wert für AadEnabled auf „true“ setzen. Abschließend speichern sie das File ab und starten sie den IIS neu.

Das sollte jetzt auch alles gewesen sein. Nun sollten Sie beim nächsten Start der Enterprise Alert App die Option erhalten, sich über AAD einzuloggen.